Rapporto Clusit 2025: Analisi e Strategie di Cybersecurity in Italia

Secondo il Rapporto Clusit 2025, il panorama della cybersecurity in Italia nel 2024 ha evidenziato una crescita significativa degli attacchi informatici, con un incremento del 15% rispetto all’anno precedente. Questi dati sottolineano l’urgenza per le aziende di adottare strategie di sicurezza IT più robuste e di investire nella protezione dei propri sistemi. In questa analisi, esamineremo le principali minacce, i settori maggiormente colpiti e le migliori pratiche per contrastare il fenomeno, offrendo spunti utili per migliorare la resilienza digitale delle organizzazioni.

Il Contesto degli Attacchi Informatici in Italia

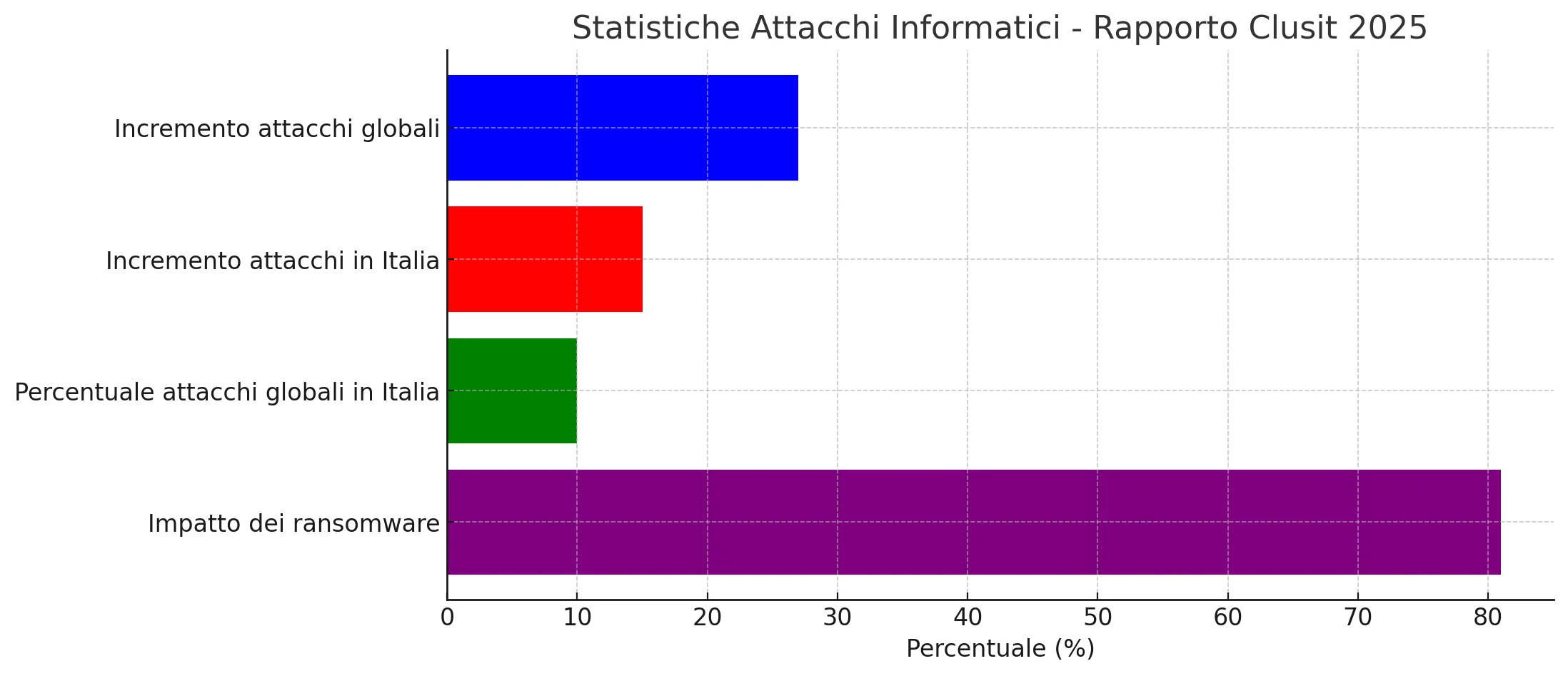

Il Rapporto Clusit 2025 offre una panoramica dettagliata degli attacchi informatici che hanno interessato il territorio italiano nel 2024. I dati rivelano come il nostro paese sia diventato un obiettivo rilevante per i cybercriminali, con un incremento degli incidenti che richiede una costante revisione delle strategie di sicurezza. Di seguito, una tabella riassume alcune statistiche chiave:

- Incremento degli attacchi globali: +27% rispetto all’anno precedente.

- Incremento degli attacchi in Italia: +15%.

- Percentuale degli attacchi globali che hanno colpito l’Italia: 10%.

- Impatto dei ransomware: 81% di incidenza sugli attacchi malware.

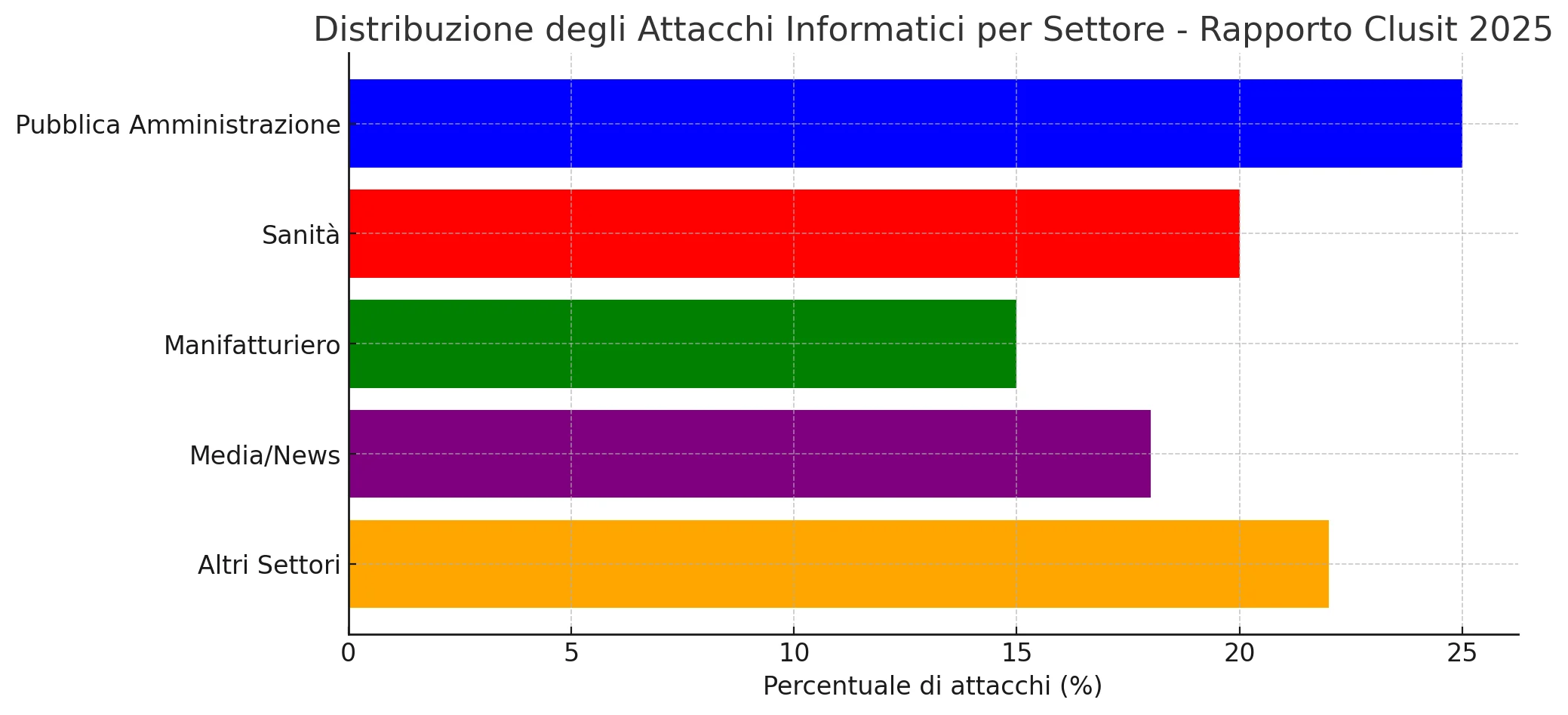

Come si evince, nonostante la crescita globale degli attacchi sia particolarmente elevata, l’Italia registra comunque un incremento significativo. I settori maggiormente colpiti includono la pubblica amministrazione, la sanità, il manifatturiero e i media. Di seguito, un’altra tabella evidenzia i settori interessati:

Queste statistiche dimostrano come le tecniche di attacco si siano evolute, passando da metodi tradizionali a soluzioni sempre più sofisticate quali ransomware, phishing, attacchi DDoS e vulnerabilità sfruttate tramite exploit zero-day.

Strategie e Best Practice per Contrastare le Minacce

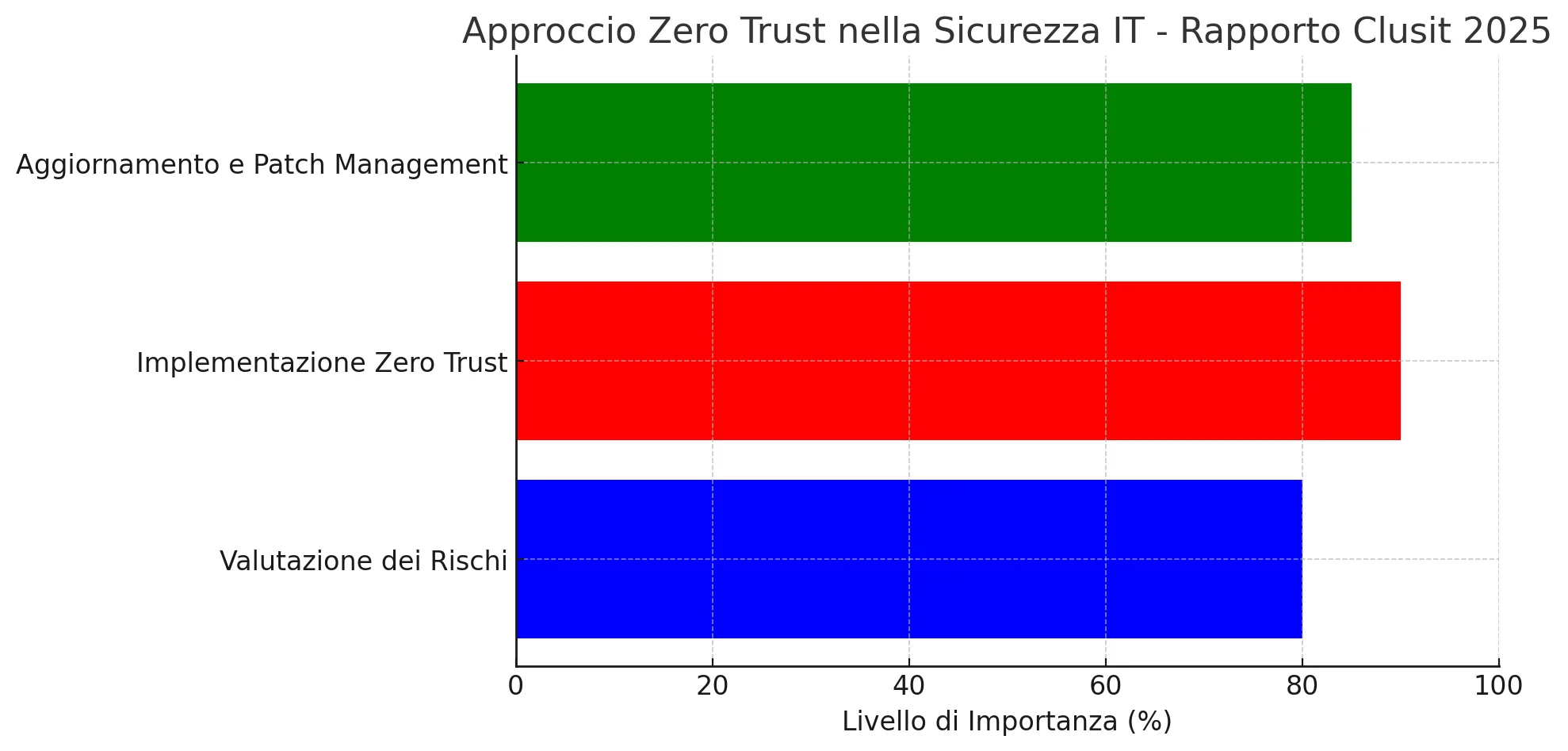

Per affrontare il crescente numero di attacchi, le aziende devono adottare una strategia integrata che comprenda diverse aree. Una pianificazione accurata è essenziale: dalla valutazione iniziale dei rischi all’implementazione di sistemi di monitoraggio continuo, ogni fase riveste un’importanza fondamentale.

Approccio "Zero Trust" e Aggiornamento Continuo

L’adozione del modello “Zero Trust” rappresenta uno degli aspetti chiave nella difesa contro le minacce informatiche. Questo approccio prevede controlli rigorosi su ogni accesso ai dati, senza dare per scontata la sicurezza anche all’interno dell’organizzazione. Di seguito, un riepilogo delle fasi chiave:

Questa metodologia non solo previene gli attacchi, ma consente anche di individuare rapidamente eventuali anomalie. Investire in strumenti di monitoraggio avanzati e in formazione continua per il personale è essenziale per una protezione efficace.

Formazione e Backup: Le Chiavi per la Resilienza

Organizzare sessioni di training

- Simulazioni di attacchi phishing

- Corsi di aggiornamento sulla sicurezza informatica

Implementare un sistema di backup regolare

- Garantire il ripristino dei dati in caso di attacco ransomware

- Protezione da perdita accidentale di informazioni

Formazione e Backup: Le Chiavi per la Resilienza

- Formazione continua → Riduzione degli errori umani e maggiore consapevolezza

- Backup regolare → Ripristino rapido in caso di attacco e continuità operativa

- Documentazione e Procedure → Chiarezza nei ruoli e velocità di intervento durante le crisi

Conclusione

Il Rapporto Clusit 2025 evidenzia chiaramente come la cybersecurity in Italia sia un tema di primaria importanza, richiedendo un impegno costante da parte di tutte le organizzazioni. Adottare un approccio integrato che unisca tecnologie avanzate, formazione continua e una gestione accurata dei rischi è essenziale per contrastare efficacemente le minacce informatiche.

Noi di FDRK siamo pronti a sostenere le aziende in questo percorso, fornendo consulenza specializzata e supporto tecnico per implementare le migliori pratiche di sicurezza IT. Invitiamo le aziende a rivedere le proprie strategie di sicurezza, a condividere le proprie esperienze e a partecipare attivamente alla creazione di un ambiente digitale più sicuro e resiliente.

Condividete le vostre esperienze e suggerimenti nei commenti. La collaborazione e lo scambio di best practice sono strumenti fondamentali per proteggere il patrimonio digitale e garantire la continuità operativa. Investire nella cybersecurity oggi significa assicurarsi il successo e la sicurezza di domani.