NIS 2: Sei Pronto?

NIS 2 la direttiva: è una normativa europea fondamentale per garantire la sicurezza informatica delle aziende. Oltre a rappresentare un obbligo normativo, è un’opportunità per proteggere i tuoi dati e migliorare la resilienza della tua azienda contro le minacce digitali.

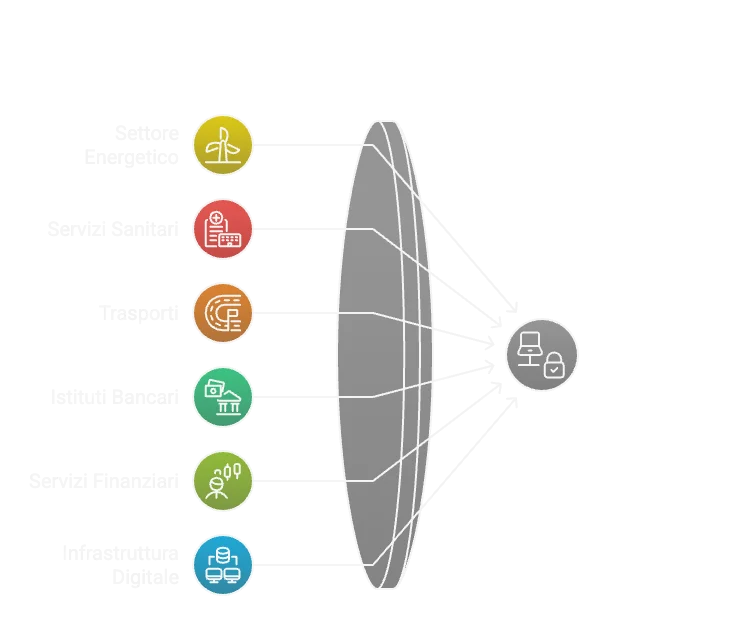

Se la tua azienda opera in settori chiave come energia, sanità, trasporti, ICT o finanza, adeguarsi alla NIS 2 non è solo necessario, ma essenziale per evitare sanzioni e prevenire attacchi informatici sempre più sofisticati.

La NIS Non È Solo per Alcuni: Il Rischio È per Tutti!

Noi consigliamo vivamente un monitoraggio attivo e di non aspettare che sia troppo tardi, Nel 2024,gli attacchi informatici in Italia hanno mostrato un aumento significativo, con un incremento del 65% rispetto all’anno precedente.

NIS 2 Entità Essenziali

Entità Importanti

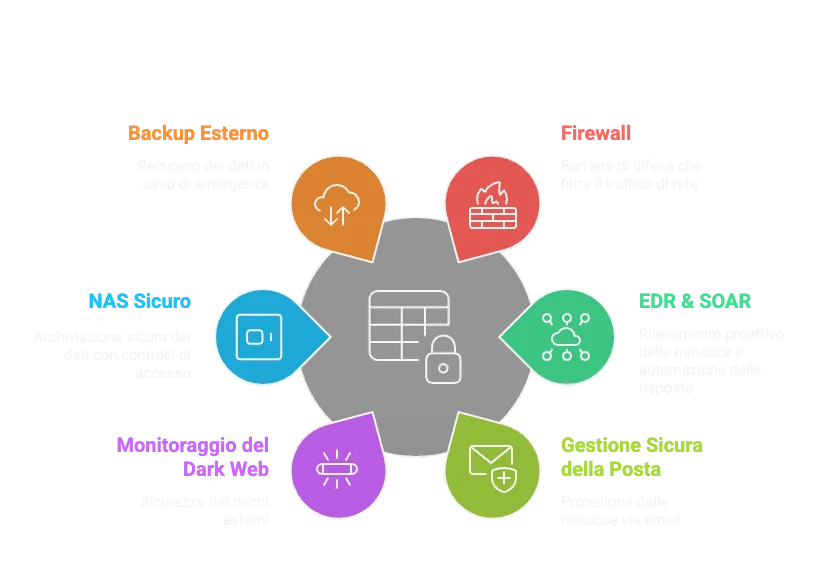

Soluzioni FDRK per la Conformità alla NIS 2 in Puglia

Esplora le soluzioni indispensabili per garantire la sicurezza informatica della tua azienda in Puglia in linea con gli standard della Direttiva NIS 2.

Monitoraggio e Aggiornamenti Costanti: DVA (Data Vulnerability Assessment)

Una volta implementati questi strumenti, la sicurezza deve essere monitorata e aggiornata regolarmente. Utilizzare il DVA è un modo efficace per identificare costantemente vulnerabilità e attuare soluzioni mirate.

1. Firewall: Barriera di Difesa

Cosa Sono I firewall

I firewall sono dispositivi di sicurezza essenziali che funzionano come una barriera tra la rete aziendale e le minacce esterne. Creano un perimetro virtuale che protegge la rete filtrando il traffico in entrata e in uscita.

Funzionalità firewall

Oltre a bloccare accessi non autorizzati, i firewall avanzati offrono rilevamento e prevenzione delle intrusioni (IPS/IDS), controllo delle applicazioni e gestione delle VPN. Funzioni come il filtro URL e la geolocalizzazione IP consentono il monitoraggio in tempo reale, permettendo di rispondere in modo efficace a potenziali minacce.

2. Sistema EDR & SOAR: Rilevamento Proattivo e Automazione delle Risposte

Cosa Sono EDR & SOAR

Il sistema di rilevamento e risposta agli incidenti (EDR) è progettato per identificare e rispondere alle minacce informatiche in tempo reale. Il SOAR (Security Orchestration, Automation, and Response) si integra con l’EDR per automatizzare le risposte agli attacchi.

Funzionalità EDR & SOAR

Questi strumenti combinati rilevano attività sospette e automatizzano le azioni di risposta, bloccando le minacce prima che compromettano la rete. Il sistema EDR & SOAR consente una gestione rapida delle minacce e previene potenziali danni alla sicurezza aziendale.

3. Sistema di Gestione Mail Sicura: Protezione dalle Minacce Via Email

Cosa Sono

La posta elettronica aziendale è uno dei principali canali per attacchi come phishing e spam. Un sistema di gestione mail sicura protegge dalle minacce via email, filtrando e monitorando i messaggi in entrata.

Funzionalità

Il sistema di gestione mail sicura rileva e blocca tentativi di phishing, spam e altre minacce, garantendo comunicazioni aziendali sicure e prive di rischi, prevenendo l’accesso non autorizzato ai dati sensibili attraverso le email.

4. Monitoraggio del Dark Web: Sicurezza dai Rischi Esterni

Cosa Sono

Il monitoraggio del dark web è un sistema che controlla se informazioni aziendali compromesse stanno circolando su reti non sicure. Permette di sapere se i dati sono esposti a rischi.

Funzionalità

Il monitoraggio identifica fughe di dati e previene attacchi informatici scoprendo in anticipo le vulnerabilità aziendali. Questo strumento aiuta a mantenere la sicurezza dei dati, controllando che le

informazioni sensibili non vengano utilizzate a fini dannosi.

5. Server NAS con Permessi e Controlli Specifici: Archiviazione Sicura dei Dati

Cosa Sono

Un server NAS (Network Attached Storage) è un sistema di archiviazione centralizzato per i dati aziendali, che consente di gestire i permessi di accesso in modo sicuro.

Funzionalità

Il NAS consente di organizzare e proteggere i dati con permessi definiti per ogni utente, garantendo che solo persone autorizzate possano accedere alle informazioni riservate. Il controllo rigoroso dei dati aiuta a mantenere un livello elevato di sicurezza.

6. Sistema di Backup Esterno: Ripristino dei Dati in Caso di Emergenza

Cosa Sono

Un sistema di backup esterno è una copia di sicurezza dei dati aziendali, conservata separatamente per garantire il recupero in caso di emergenze o guasti.

Funzionalità

Questo sistema protegge i dati da perdite improvvise e permette di ripristinare rapidamente le operazioni in caso di interruzioni. Il backup esterno assicura che i dati siano sempre disponibili, minimizzando i rischi di perdita.

Non Aspettare: Agisci Ora!

Essere pronti per la NIS 2 significa garantire il futuro della tua azienda. Contattaci oggi per scoprire come in Puglia FDRK può aiutarti a rispettare la normativa e proteggere ciò che conta di più: i tuoi dati e la tua operatività.

Compila il modulo qui sotto per iniziare il tuo percorso verso la conformità alla Direttiva NIS 2.